728x90

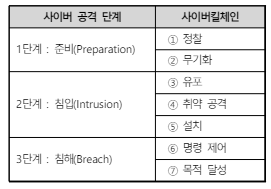

사이버 킬체인

사이버 공격을 프로세스 기반으로 분 석하여 각 공격 단계에서 조직에 가해지는 위협 요 소들을 파악하고 공격자의 목적과 의도, 활동을 분 쇄·완화하기 위한 사이버 공격 분석 모델

위협 사냥을 하려면 위협을 정의하고 이에 맞는 로그를 수집하는 방법과 이미 존재하는 로그애서 위협을 추출하는 방법 모두 사용할 수 있어야한다.

수집 대상은 보호 대상의 전체 로그를 수집해야 하고 이를 서로 연관분석 할 수 있어야 한다.

1. 네트워크 계층 로그

- 네트워크 중적을 추적하는데 사용

- 어디에 접속 했는지/ 어떤 공격 관련 내용이 전송됐는지 판별 가능

- ex) 방화벽, 웹 프록시, 전자우편, DNS

Proxy

프록시(Proxy)는 "대리"의 의미로, 인터넷과 관련해서 쓰이는 경우, 특히 내부 네트워크에서 인터넷 접속을 할 때에, 빠른 액세스나 안전한 통신 등을 확보하기 위한 중계서버를 "프록시 서버"라고 일컫는다. 클라이언트와 Web 서버의 중간에 위치하고 있어, 대신 통신을 받아 주는 것이 프록시 서버이다.

2. 엔드포인트 계층 로그

엔드포인트: 네트워크 단말 계층 (사용하는 PC, 노트북, 스마트폰)

- 실제 공격자의 공격 장소이므로 엔트포인트에서 어떤 프로세스가 동작중인지, 프로세스 소유자, 레지스트리 변경, 패치레벨 등의 정보를 파악해야 한다.

- ex) 백신, DHCP, 윈도우 이벤트, 호스트 IDS, 호스트 방화벽 로그

DHCP (Dynamic Host Configuration Protocol)

DHCP서버는 네트워크 인터페이스를 위해서 IP주소를 가지고 있는 서버에서 실행되는 프로그램으로 일정한 범위의 IP주소를 다른 클라이언트에게 할당하여 자동으로 설정하게 해주는 역할을 합니다.

DHCP서버는 클라이언트에게 할당된 IP주소를 변경없이 유지해 줄 수 있습니다.

- PC의 수가 많거나 PC 자체 변동사항이 많은 경우 IP 설정이 자동으로 되기 때문에 효율적으로 사용 가능하고, IP를 자동으로 할당해주기 때문에 IP 충돌을 막을 수 있음

3. 사용자 인증 로그

- 네트워크에 로그인한 사용자를 추적하는데 필요

- 네트워크에서 통합 인증 시스템이 먼저 구축되어 있어야 함

- ex) 마이크로소프트 액티브 디렉터리, VPN, SSO(Single Side On) 등의 인증 로그 수집 필요

4. 위협 정보 로그

- 외부의 신뢰하는 기관 또는 사이트로부터 수집되는 위협정보

- 공격자, 알려진 C&C, 악성코드 유포사이트, 감염 정보 등을 수집

- 정보를 제공하는 사이트의 신뢰성을 판별 (정부기관, 공신력있는 웹사이트)

- ex) 오픈소스 블랙리스트, 악성코드 해시 정보

'보안 > WEB' 카테고리의 다른 글

| [Web] HTTP Method 정리 (0) | 2024.05.08 |

|---|---|

| [Web] HTTP 상태 코드 정리 (0) | 2024.05.08 |

| [DApp] 탈중앙화 애플리케이션 (0) | 2024.04.14 |

| [Naver] Lucy XSS Filter (0) | 2024.04.13 |